문제를 확인해 보면 총 8개의 파일을 제공해 주면서 시나리오를 제공해 문제를 해결하는 문제입니다.

문제 사이트 : https://www.cfreds.nist.gov/Hacking_Case.html

먼저 시나리오를 한번 확인해 보겠습니다.

2004년 9월 20일에 일련번호가 #VLQLW인 Dell CPI 노트북이 무선 PCMCIA 카드와 집에서 만든 수제 820.11b 안테나와 함께 버려진 채로 발견.

해당 컴퓨터는 해킹 용의자인 그레그 샤르트와 관련 짓기는 쉽지 않지만 해킹 목적으로 사용되었다는 의심을 받고 있습니다. 그레그 샤르트 또한 Mr. Evil 이라는 온라인 별명을 가지고 있습니다.

그의 동류들은 그가 무선 액세스 포인트(스타벅스 혹은 그 외 T-Mobile 핫 스팟과 같은) 근처에 그의 차량을 주차하고 인터넷 트래픽을 가로채서 신용카드 번호 및 사용자 이름, 그리고 비밀번호와 같은 정보를 얻고자 했다고 전함.

해킹 소프트웨어, 사용 증거 및 생성되었을 수 있는 모든 데이터를 찾고, 의심스러운 사람, G=r=e=g S=c=h=a=r=d=t에 컴퓨터를 묶어 보십시오.

위의 시나리오를 통해서 저희가 찾아야 하는 내용은 아래와 같습니다.

- 그레그 샤르트의 악의적인 행위를 증명

- 악의적인 프로그램과 관련된 흔적

- 인터넷 트래픽 | 피해자와 관련된 정보

- 무선 액세스 포린트 | 수집 흔적

총 31개의 문제가 존재 합니다. 문제는 아래와 같습니다.

1. What is the image hash? Does the acquisition and verification hash match?

2. What operating system was used on the computer?

3. When was the install date?

4. What is the timezone settings?

5. Who is the registered owner?

6. What is the computer account name?

7. What is the primary domain name?

8. When was the last recorded computer shutdown date/time?

9. How many accounts are recorded (total number)?

10. What is the account name of the user who mostly uses the computer?

11. Who was the last user to logon to the computer?

12. A search for the name of “G=r=e=g S=c=h=a=r=d=t” reveals multiple hits. One of these proves that G=r=e=g S=c=h=a=r=d=t is Mr. Evil and is also the administrator of this computer. What file is it? What software program does this file relate to?

13. List the network cards used by this computer

14. This same file reports the IP address and MAC address of the computer. What are they?

15. An internet search for vendor name/model of NIC cards by MAC address can be used to find out which network interface was used. In the above answer, the first 3 hex characters of the MAC address report the vendor of the card. Which NIC card was used during the installation and set-up for LOOK@LAN?

16. Find 6 installed programs that may be used for hacking.

17. What is the SMTP email address for Mr. Evil?

18. What are the NNTP (news server) settings for Mr. Evil?

19. What two installed programs show this information?

20. List 5 newsgroups that Mr. Evil has subscribed to?

21. A popular IRC (Internet Relay Chat) program called MIRC was installed. What are the user settings that was shown when the user was online and in a chat channel?

22. This IRC program has the capability to log chat sessions. List 3 IRC channels that the user of this computer accessed.

23. Ethereal, a popular “sniffing” program that can be used to intercept wired and wireless internet packets was also found to be installed. When TCP packets are collected and re-assembled, the default save directory is that users \My Documents directory. What is the name of the file that contains the intercepted data?

24. Viewing the file in a text format reveals much information about who and what was intercepted. What type of wireless computer was the victim (person who had his internet surfing recorded) using?

25. What websites was the victim accessing?

26. Search for the main users web based email address. What is it?

27. Yahoo mail, a popular web based email service, saves copies of the email under what file name?

28. How many executable files are in the recycle bin?

29. Are these files really deleted?

30. How many files are actually reported to be deleted by the file system?

31. Perform a Anti-Virus check. Are there any viruses on the computer?

하나하나씩 문제를 풀이 해보겠습니다.

1. What is the image hash? Does the acquisition and verification hash match?

첨부된 이미지의 hash 값을 알아보는 문제 입니다.

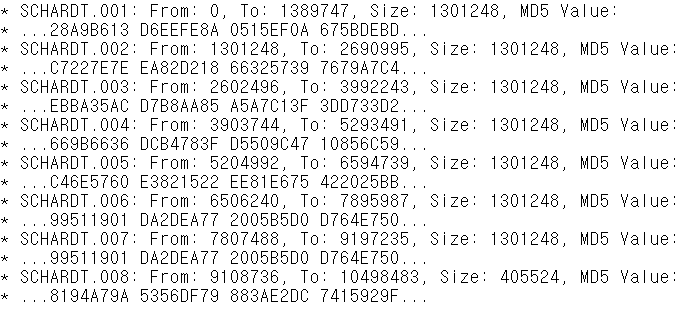

첨부 파일에 같이있는 hash 값을 살펴 보면 아래와 같습니다.

이제 해당 파일들을 가지고 md5 해시값을 출력해 보겠습니다.

file_md5 code :

import hashlib

def md5(file_name):

hash_md5 = hashlib.md5()

with open(file_name, "rb") as f:

for check in iter(lambda : f.read(4096), b""):

hash_md5.update(check)

return hash_md5.hexdigest()

for i in range(1,9):

print("SCHARDT.00{} : ".format(i)+md5("SCHARDT.00{}".format(i)).upper())

for i in range(1,3):

print("4Dell_Latitude_CPi.E0{} : ".format(i)+md5("4Dell_Latitude_CPi.E0{}".format(i)).upper())

result :

SCHARDT.001 : 28A9B613D6EEFE8A0515EF0A675BDEBD

SCHARDT.002 : C7227E7EEA82D218663257397679A7C4

SCHARDT.003 : EBBA35ACD7B8AA85A5A7C13F3DD733D2

SCHARDT.004 : 669B6636DCB4783FD5509C4710856C59

SCHARDT.005 : C46E5760E3821522EE81E675422025BB

SCHARDT.006 : 99511901DA2DEA772005B5D0D764E750

SCHARDT.007 : 99511901DA2DEA772005B5D0D764E750

SCHARDT.008 : 8194A79A5356DF79883AE2DC7415929F

4Dell_Latitude_CPi.E01 : 943243E71EDA7481FEE7B83F06698993

4Dell_Latitude_CPi.E02 : 4931253CC91DFFDEF5867C3DFBD99516

각각의 파일의 해시값은 아래와 같습니다.

답 :

SCHARDT.001 : 28A9B613D6EEFE8A0515EF0A675BDEBD

SCHARDT.002 : C7227E7EEA82D218663257397679A7C4

SCHARDT.003 : EBBA35ACD7B8AA85A5A7C13F3DD733D2

SCHARDT.004 : 669B6636DCB4783FD5509C4710856C59

SCHARDT.005 : C46E5760E3821522EE81E675422025BB

SCHARDT.006 : 99511901DA2DEA772005B5D0D764E750

SCHARDT.007 : 99511901DA2DEA772005B5D0D764E750

SCHARDT.008 : 8194A79A5356DF79883AE2DC7415929F

4Dell_Latitude_CPi.E01 : 943243E71EDA7481FEE7B83F06698993

4Dell_Latitude_CPi.E02 : 4931253CC91DFFDEF5867C3DFBD99516

2. What operating system was used on the computer?

컴퓨터에서 사용하는 운영체제가 무엇인지 찾는 문제 입니다.

해당 파일은 001~008로 chainning이 될것 이기 때문에 001 파일을 FTK Imager를 이용해서 열어볼수 있습니다.

파일 구조상으로 Documents and Settings 폴더 안에 User 들이 들어 있기 때문에 Windows XP 라고 생각을 하고 문제 풀이를 진행해보겠습니다.

운영체제를 찾기 위해서는 해당 정보는 레지스트리에 들어 있기 때문에 각각의 키들을 출력해 보겠습니다.

SAM : C:\WINDOWS\system32\config\SAM

SOFTWARE : C:\WINDOWS\system32\config\SOFTWARE

SECURITY : C:\WINDOWS\system32\config\SECURITY

SYSTEM : C:\WINDOWS\system32\config\SYSTEM

문제풀이에 사용할 레지스트리 키는 SOFTWARE 이기 때문에 해당 키 파일을 RegistryExplorer 툴에 넣어서 값을 확인해 보겠습니다.

운영체제 정보를 담고 있는 레지스트리 키 경로는 아래와 같습니다.

Path : HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion - ProductName

예상 대로 Microsoft Windows XP 입니다.

답 : Microsoft Windows XP

3. When was the install date?

운영체제를 설치한 날자를 물어보는것 같습니다.

앞에서 확인한 경로에 InstallDate가 존재 합니다.

Path : HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion - InstallDate

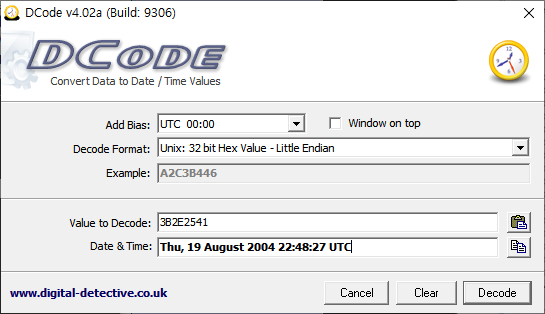

1092955707 값은 16진수로 변경하면 시간을 알 수 있습니다.

1092955707 -> 0x41252E3B(Big Endian) -> 0x3B2E2541(Little Endian)

DCode.exe 프로그램을 이용해서 Unix:32bit Hex Value - Little Endian Format으로 진행하면 디코딩이 가능 합니다.

답 :

UTC+0 : Thu, 19 August 2004 22:48:27 ( 표준시 )

UTC-5 : Thu, 19 August 2004 17:48:27 ( Based Timezone )

4. What is the timezone settings?

해당 컴퓨터의 타임존 설정이 어떻게 되어 있는지 확인하는 문제 입니다.

레지스트리 값에 타임존이 적혀 있습니다.

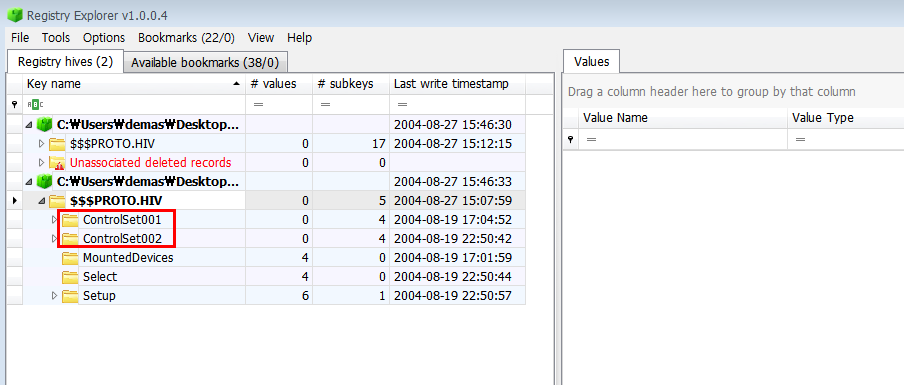

Timezone은 SYSTEM 레지스트리 키 파일에 들어가 있습니다.

Path : HKLM\SYSTEM\CurrentControlSet\Control\TimeZoneInformation - ActiveTimeBias

ControlSet001 과 ControlSet002 가 있습니다.

아래의 Path에 존재 하는 값을 확인하면 알 수 있습니다.

Path : HKEY_LOCAL_MACHINE\SYSTEM\Select - Current

ControlSet001 값을 이용하면 될 것 같습니다.

위 경로대로 가보면 ActiveTimeBias 값이 들어 있습니다.

300 은 5시간이므로 UTC-5 의 Timezone 을 가지고 있습니다.

답 : UTC-5

5. Who is the registered owner?

registered owner가 누구인지 찾는 문제인데 아래의 경로에서 찾아 볼 수 있습니다.

Path : HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion - RegisteredOwner

답 : Greg Schardt

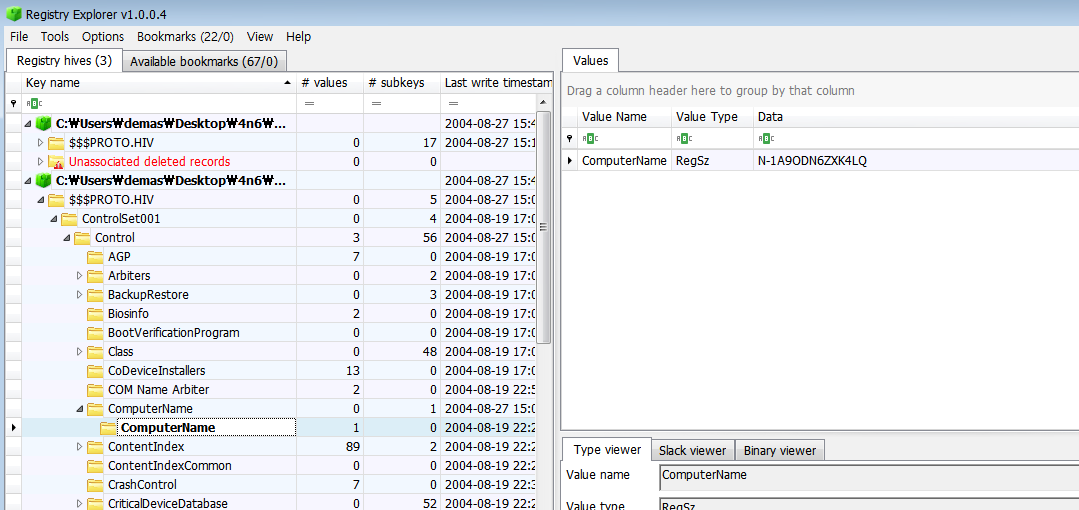

6. What is the computer account name?

컴퓨터 이름을 찾는 문제입니다.

컴퓨터 이름은 아래의 경로에 존재 합니다.

Path : HKLM\SYSTEM\ControlSet001\ComputerName\ComputerName - ComputerName

답 : N-1A9ODN6ZXK4LQ

7. What is the primary domain name?

기본 도메인 이름을 찾는 문제 입니다.

도메인은 아래의 경로에서 확인할 수 있습니다.

Path : HKLM\SYSTEM\ControlSet001\Services\Tcpip\Parameters - Domain

도메인이 등록되어 있지 않습니다.

답 : 확인할 수 없음.

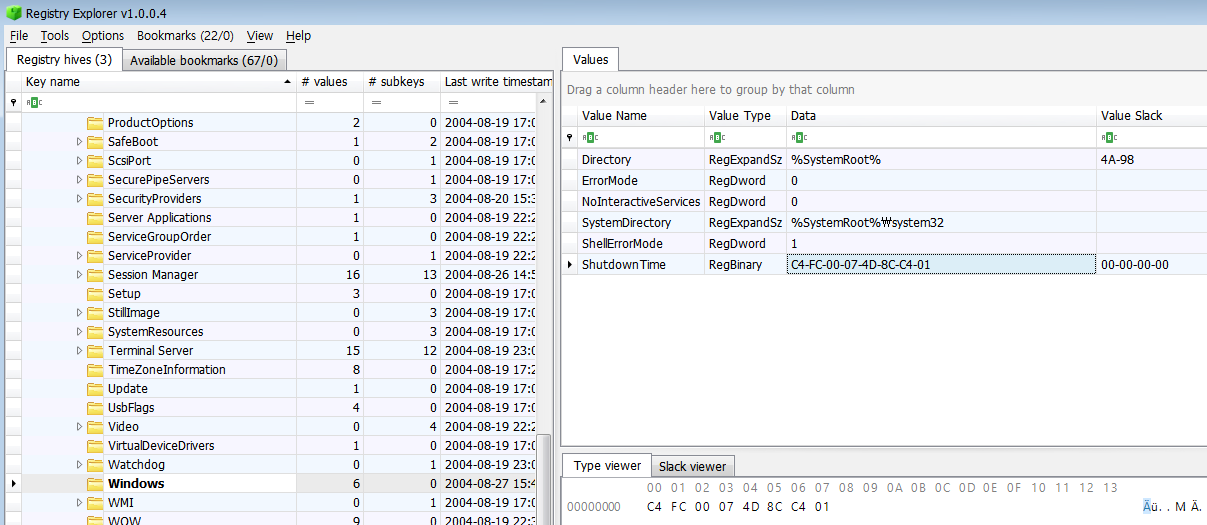

8. When was the last recorded computer shutdown date/time?

마지막 컴퓨터 셧다운 시간과 날짜는 무엇인지 찾는 문제 입니다.

셧다운 시간/날짜는 아래의 경로에 있습니다.

Path : HKLM\SYSTEM\ControlSet001\Control\Windows - ShutdownTime

셧다운 시간으로 C4FC00074D8CC401 입니다.

DCode.exe 를 이용해서 한번 확인해 보면 아래와 같습니다.

답 :

UTC+0 : Fri, 27 August 2004 15:46:33 ( 표준시 )

UTC-5 : Fri, 27 August 2004 10:46:33 ( Based Timezone )

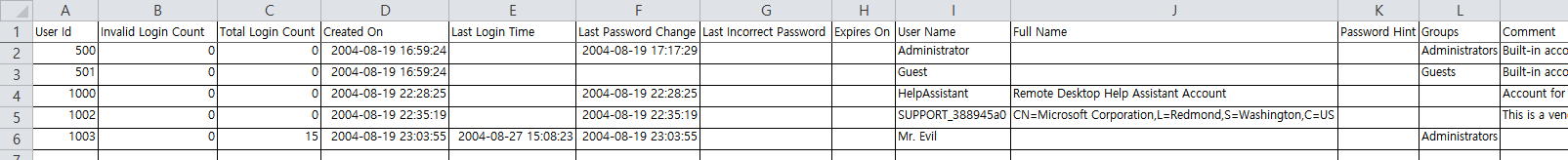

9. How many accounts are recorded (total number)?

계정의 개수를 찾는 문제 입니다.

사용자 계정은 아래의 경로에서 알 수 있습니다.

Path : HKLM\SAM\SAM\Domains\Account\Users - User accounts

위의 데이터가 깔끔 하게 나오지 않아서 csv 파일로 내보내기후 다시보면 아래와 같습니다.

총 5개의 계정이 있는 것을 확인 할 수 있습니다.

답 : 5개

10. What is the account name of the user who mostly uses the computer?

컴퓨터를 주로 사용하는 사용자의 계정 이름을 찾는 문제 입니다.

앞에서 확인한 사용자계정 정보에서 로그인 횟수를 찾아 볼 수 있습니다.

Path : HKLM\SAM\SAM\Domains\Account\Users - User accounts

UID 1003번인 Mr.Evil만 로그인 기록이 15개 인것을 확인 할 수 있습니다.

답 : Mr.Evil

11. Who was the last user to logon to the computer?

컴퓨터에 마지막으로 로그인한 사람은 누구인가 라는 문제입니다.

10번 풀이에서 봤듯이 다른 계정들은 로그인을 한 흔적이 없기 때문에 마지막 로그인한 사람은 Mr. Evil 입니다.

답 : Mr. Evil

12. A search for the name of “G=r=e=g S=c=h=a=r=d=t” reveals multiple hits. One of these proves that G=r=e=g S=c=h=a=r=d=t is Mr. Evil and is also the administrator of this computer. What file is it? What software program does this file relate to?

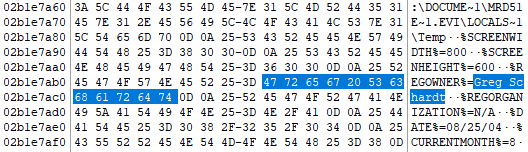

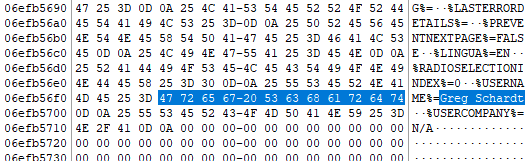

G=r=e=g S=c=h=a=r=d=t 를 검색하면 여러개가 검색이 되는데, 그중에서 하나는 G=r=e=g S=c=h=a=r=d=t 가 Mr. Evil 이라는 것을 증명하는데 그것이 무슨 파일이고, 해당 파일과 관련 되어 있는 소프트웨어가 무엇인지 찾는 문제 입니다.

검색을 하기 위해서는 디스크 이미지 파일을 대상으로 검색해야 할 것 같습니다

FTK Imager 에 마운트 한 파일을 대상으로 문자열 검색(Greg Schardt)을 해보면 총 4군데 에서 검색이 가능합니다.

해당 영역에 존재 하는 값을 보고 어떠한 파일의 데이터 영역인지 알아야 하는데 쉽지 않습니다.

MFT File 에서 찾아야 하는데 찾기가 쉽지않습니다.

WinHex 프로그램에서 해당 영역의 데이터가 어떤 파일의 데이터 인지 표시해 주기 때문에 이를 이용해서 확인이 가능합니다.

아래의 사진을 확인해보면 총 2개의 파일이 존재 하는 것을 알 수 있습니다.

irunin.ini 파일과 Look@LAN Setup Log.txt 파일이 있는 것을 확인 할 수 있습니다.

위의 2개의 파일의 경로는 아래와 같습니다.

irunin.ini : C:\Program Files\Look@LAN\irunin.ini

Look@LAN Setup Log.txt : C:\Windows\Look@LAN Setup Log.txt

경로를 확인해 보면 전부 Look@LAN 이라는 프로그램과 관련이 있습니다.

답 : Look@LAN

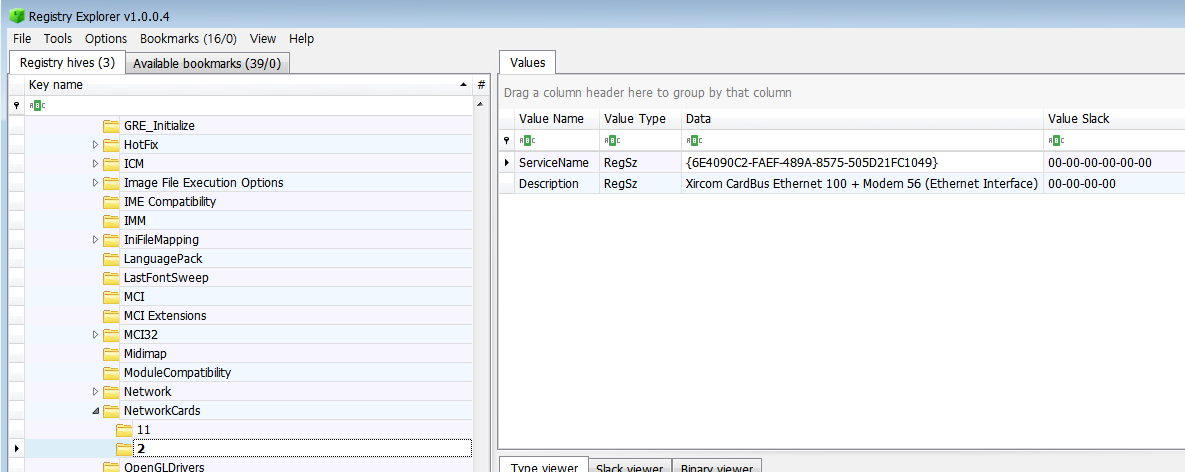

13. List the network cards used by this computer

이 컴퓨터의 네트워크 카드 리스트를 찾는 문제 입니다.

Network Card는 레지스트리 키에 들어있습니다. 아래의 경로에 가보면 값이 들어있습니다.

Path : HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkCards\*

NetworkCard를 2개 가지고 있습니다.

각각의 NetworkCard의 정보를 살펴 보겠습니다.

답 : Compaq WL110 Wireless LAN PC Card, Xircom CardBus Ethernet 100 + Modem 56 (Ethernet Interface)

14. This same file reports the IP address and MAC address of the computer. What are they?

이 파일은 IP주소와 MAC 주소를 알려주는데에 사용하는 데 이 파일은 무엇인지 찾는 문제 입니다.

앞에서 찾았던 프로그램인 Look@LAN 소프트 웨어는 LAN 구간의 네트워크 정보를 수집하는 프로그램입니다.

Look@LAN 프로그램의 수집 정보를 irunin.ini 파일에 담기 때문에 한번 확인해 보면 아래와 같습니다.

irunin.ini : C:\Program Files\Look@LAN\irunin.ini

IP주소부터 여러 네트워크 정보가 들어 있습니다.

답 : irunin.ini

15. An internet search for vendor name/model of NIC cards by MAC address can be used to find out which network interface was used. In the above answer, the first 3 hex characters of the MAC address report the vendor of the card. Which NIC card was used during the installation and set-up for LOOK@LAN?

MAC주소로 NIC 카드의 벤더 이름/모델을 인터넷 검색을 하면 어떤 네트워크 인터페이스가 사용되었는지 알아 낼 수 있습니다.

위의 답변에서 MAC 주소의 처음 3개의 문자는 카드 공급업체를 알려 줍니다.

LOOK@LAN 설치 및 설정 중에 사용된 NIC 카드의 vender name 을 찾는 문제 입니다.

mac vendor 를 검색해 보면 아래와 같은 사이트를 찾을 수 있습니다.

URL : https://gist.github.com/aallan/b4bb86db86079509e6159810ae9bd3e4

Xircom 이라는 것을 알 수 있습니다.

답 : Xircom

16. Find 6 installed programs that may be used for hacking.

해킹에 사용하기 위해서 설치한 6개의 프로그램을 찾는 문제 입니다.

먼저 앞에서 알아본 내용을 바탕으로 생각을 해보면 해당 컴퓨터는 Mr. Evil 이라는 사용자가 사용하는 것이기 때문에 계정 생성 이후에 설치된 프로그램만 봐도 됩니다.

Mr. Evil 계정은 2004-08-19 23:03:55 에 생성 되었습니다.

2004-08-19 23:03:55 이후에 설치된 파일을 확인해 보겠습니다.

먼저 현재 컴퓨터에 들어있는 프로그램 명을 추출해야할것 같습니다.

아래의 경로 레지스트리에 프로그램 이름이 들어 있습니다.

Path : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\*

해당 경로의 하위키를 한번 알아보면 Anonymizer 을 시작으로 프로그램을 설치 한 것을 확인 할 수 있습니다.

위의 프로그램 중 총 6개의 프로그램을 찾을 수 있었습니다.

Anonymizer Bar 2.0 : a tool that attempts to make activity on the Internet untraceable

┗ IP를 은닉 하는데에 사용하는 툴

Cain & Abel v2.5 beta45 : password recovery tool for Microsoft Operating Systems allows recovery of various kind of passwords by sniffing the network

┗ Password Cracking 하는데에 사용하는 툴

123 Write All Stored Passwords : WASP will display all passwords of the currently logged on user that are stored in the Microsoft PWL file

┗ Password Cracking 하는데에 사용하는 툴

Look@LAN 2.50 : Look@Lan is an advanced network monitor that allows you to monitor your net in few clicks.

┗ Network 정보 수집에 사용하는 툴

Network Stumbler 0.4.0 : NetStumbler (also known as Network Stumbler) is a tool for Windows that facilitates detection of Wireless LANs using the 802.11b, 802.11a and 802.11g WLAN standards. It runs on Microsoft Windows operating systems from Windows 2000 to Windows XP.

┗ Wi-Fi 정보 수집에 사용하는 툴

Ethereal 0.10.6 : This network protocol analyzer allows you to examine data from a live network or from a captured file on disk

┗ Network 정보 수집에 사용하는 툴

답 : Anonymizer Bar 2.0, Cain & Abel v2.5 beta45, 123 Write All Stored Passwords, Look@LAN 2.50, Network Stumbler 0.4.0, Ethereal 0.10.6

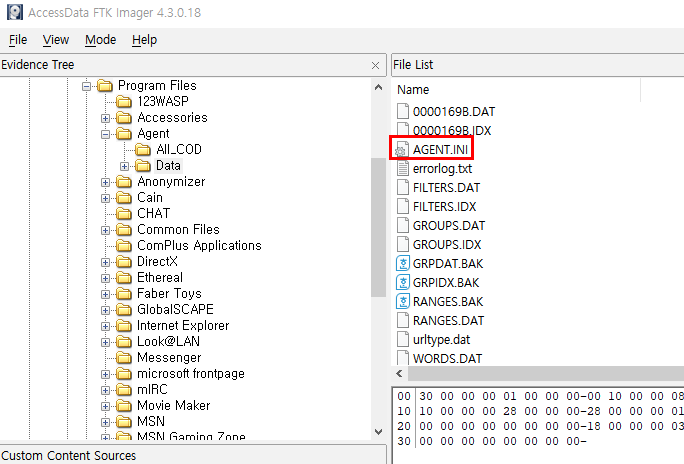

17. What is the SMTP email address for Mr. Evil?

Mr. Evil의 SMTP 이메일 주소가 무엇인지 찾는 문제 입니다.

메일 관련 프로그램이 해당 컴퓨터에 어떤 것이 깔려 있는지 확인해 보면 아래 경로의 레지스트리에 들어가 있습니다.

Path : HKLM\SOFTWARE\Clients\Mail\*

4개의 프로그램중 Forte Agent 프로그램만 Mr. Evil이 설치한 프로그램 입니다.

그렇기 때문에 Forte Agent 프로그램의 설치 경로에 가서 관련 설정 파일을 보면 이메일을 확인 할수 있을 것 같습니다.

Path : C:\Program Files\Agent\Data\AGENT.INI

해당 파일의 설정 정보를 확인 하겠습니다.

답 : whoknowsme@sbcglobal.net

18. What are the NNTP (news server) settings for Mr. Evil?

Mr. Evil의 NNTP가 무엇인지 찾는 문제입니다.

NewsServer은 17번 문제에서 확인 할 수 있었습니다.

Path : C:\Program Files\Agent\Data\AGENT.INI

답 : news.dallas.sbcglobal.net

19. What two installed programs show this information?

NNTP 서버 정보인 news.dallas.sbcglobal.net 문자열이 들어있는 프로그램 2개를 찾는 문제 인것 같습니다.

메일 관련 프로그램에 서버정보가 들어 있을 것이므로 메일관련 프로그램의 문자열 검색을 해보면 될것 같습니다.

grep.exe 프로그램을 이용해서 문자열 검색을 진행 할 것 이며, 해당 디스크 이미지는 Arsenal Image Mounter 로 마운트를 진행 했습니다.

grep.exe 프로그램을 \Windwos\System32 폴더 안에 넣으면 어떤 경로에서든지 grep를 사용할 수있습니다

D:\>grep -ir "news.dallas.sbcglobal.net" * > matches.txt

결과를 저장한 matches.txt 파일을 확인해보면 2개의 프로그램이 출력이 됩니다.

Outlook Express 와 Forte Agent 폴더 에서 발견 됬기에 두개의 프로그램을 통해서 뉴스를 구독 한것 같습니다.

답 : Outlook Express, Forte Agent

20. List 5 newsgroups that Mr. Evil has subscribed to?

Mr. Evil가 구독한 newsgroup 리스트 5개를 찾는 문제 입니다.

19번 문제 풀이에서 본 matches.txt 파일을 확인해 보면 Outlook Express 프로그램에서 구독을 가장 많이 한것으로 보이기 때문에 해당 프로그램의 폴더 경로에 찾아 가보면 구독한 newsgroup을 확인 할 수 있습니다.

Path : C:\Documents and Settings\Mr. Evil\Local Settings\Application Data\Identities\{EF086998-1115-4ECD-9B13-9ADC067B4929}\Microsoft\Outlook Express\*

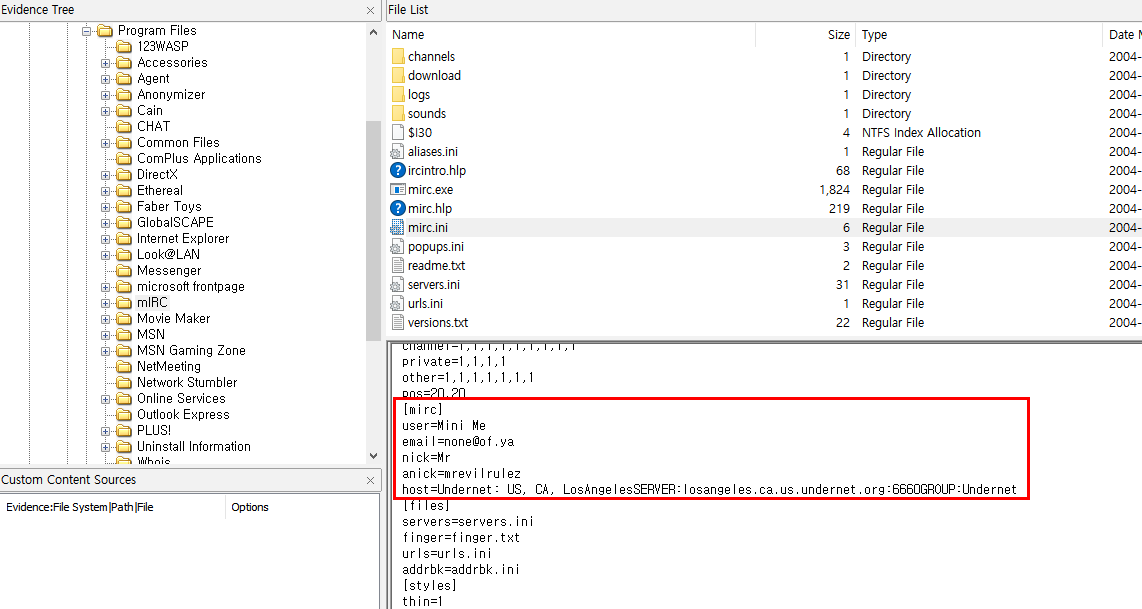

21. A popular IRC (Internet Relay Chat) program called MIRC was installed. What are the user settings that was shown when the user was online and in a chat channel?

인기있는 인터넷 릴레이 채팅 프로그램인 MIRC가 설치 되었는데 사용자가 온라인 상태 및 채팅 채널에 있을때 표시되는 사용자 설정을 찾는 문제 입니다.

설치된 MIRC 프로그램의 이름은 mIRC 입니다. 아래의 경로에 파일이 있기 때문에 해당 경로에 가서 설정 파일을 보면 될것 같습니다.

Path : C:\Program Files\mIRC\mirc.ini

답 :

user=Mini Me

email=none@of.ya

nick=Mr

anick=mrevilrulez

host=Undernet: US, CA, LosAngelesSERVER:losangeles.ca.us.undernet.org:6660GROUP:Undernet

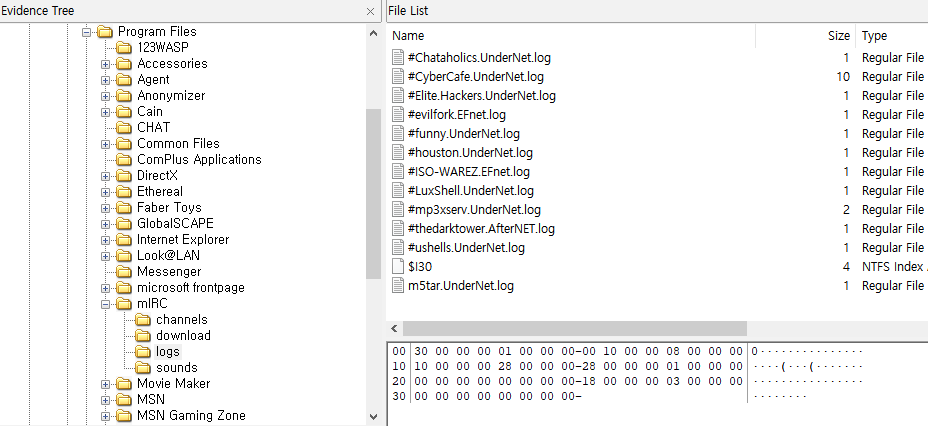

22. This IRC program has the capability to log chat sessions. List 3 IRC channels that the user of this computer accessed.

IRC 프로그램은 채팅 세션을 기록할 수 있는 기능이 있는데 사용자가 접근한 채널 3개를 찾는 문제입니다.

아래의 경로에서 LOG파일을 찾을 수 있습니다.

Path : C:\Program Files\mIRC\logs\*

답 : UnderNet , EFnet , AfterNET

23. Ethereal, a popular “sniffing” program that can be used to intercept wired and wireless internet packets was also found to be installed. When TCP packets are collected and re-assembled, the default save directory is that users \My Documents directory. What is the name of the file that contains the intercepted data?

유무선 패킷을 가로채는데에 사용하는 스니핑 프로그램인 이더리움(Ethereal)이 설치 된 것을 확인 할 수 있습니다.

TCP 패킷이 수집되어 재조립될때, My Documents 폴더에 기본적으로 저장이되는데, 인터셉트된 데이터가 들어있는 파일의 이름을 찾는 문제 입니다.

먼저 기본 폴더 라고 하던 My Documents 를 확인해 보면 아무런 값이 없는것을 알 수 있습니다.

Path : C:\Documents and Settings\Mr. Evil\My Documents\*

Mr. Evil 폴더에서 인터셉트 관련된 파일을 찾을 수 있습니다.

Path : C:\Documents and Settings\Mr. Evil\interception

답 : interception

24. Viewing the file in a text format reveals much information about who and what was intercepted. What type of wireless computer was the victim (person who had his internet surfing recorded) using?

파일의 텍스트 형식을 보면 어떤 사람이 가로챘는지 정보가 들어나는데 피해자(인터넷 서핑을 녹음한 사람)은 어떤 종류의 무선 컴퓨터를 사용했는지 찾는 문제 입니다.

즉, 쉽게 이야기를 하면 User Agent를 확인하는 문제 입니다.

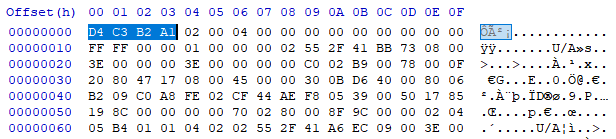

앞에서 확인한 interception 파일의 Header Signature를 확인해 보면 아래와 같습니다.

D4 C3 B2 A1 을 보면 아래와 같습니다.

WinDump Capture File 입니다.

그렇기 때문에 WireShark를 이용해서 문제를 해결 할 수 있습니다.

저희는 User Agent만 찾으면 되기 때문에 WireShark의 tshark 프로그램을 사용하면 쉽게 확인 할 수 있습니다.

답 : Mozilla/4.0 (compatible; MSIE 4.01; Windows CE; PPC; 240x320)

25. What websites was the victim accessing?

피해자가 접속한 사이트를 찾는 문제 입니다.

앞에서 본 interception 파일에 패킷으로 남아 있을 것 같습니다.

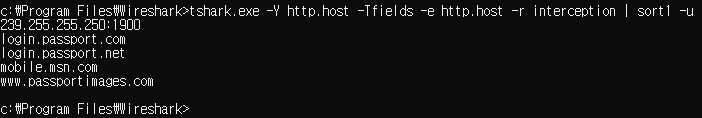

이번에도 피해자가 접속한 사이트를 찾는 것이므로 host 만 보면 될것 같습니다.

tshark.exe 를 이용해서 확인을 해보면 아래와 같습니다. (sort1.exe 를 이용해서 중복 제거 까지 진행을 했습니다.)

답 :

239.255.255.250:1900

login.passport.com

login.passport.net

mobile.msn.com

www.passportimages.com

26. Search for the main users web based email address. What is it?

기본 사용자 웹 기반 전자 메일 주소를 찾는 문제 입니다.

기본적인 web based email address 를 찾는 문제 이기 때문에 아래의 경로에서 grep로 분석을 진행 해 보겠습니다.

D:\>grep -Elroh "\w+([._-]\w)*@\w+([._-]\w)*\.\w{2,4}" "Documents and Settings\Temporary Internet Files\Content.IE5\*" > email_list.txt

결과를 저장한 email_list.txt 파일을 확인해 보면 다양한 이메일들이 담겨져 있습니다.

많은 이메일 중에서 가장 많이 출력된 이메일이 web based email address 입니다.

답 : mrevilrulez@yahoo.com

27. Yahoo mail, a popular web based email service, saves copies of the email under what file name?

야후 메일은 이메일 사본을 어떤 파일 이름으로 저장을 하는지 찾는 문제 입니다.

아래의 경로 하위에 관련된 파일들이 존재 하는데 이중에 존재 할 것 같습니다.

Path : C:\Documents and Settings\Temporary Internet Files\Content.IE5\*

하위의 폴더들을 좀 살펴 본 결과 htm 파일로 사본을 저장 한다는것을 알 수 있었습니다.

Path : C:\Documents and Settings\Temporary Internet Files\Content.IE5\HYU1BON0\ShowLetter[1].htm

해당 파일에서 야후 메일의 사본을 확인 할 수 있습니다.

답 : ShowLetter[1].htm

28. How many executable files are in the recycle bin?

휴지통에 실행파일이 몇개인지 찾는 문제입니다.

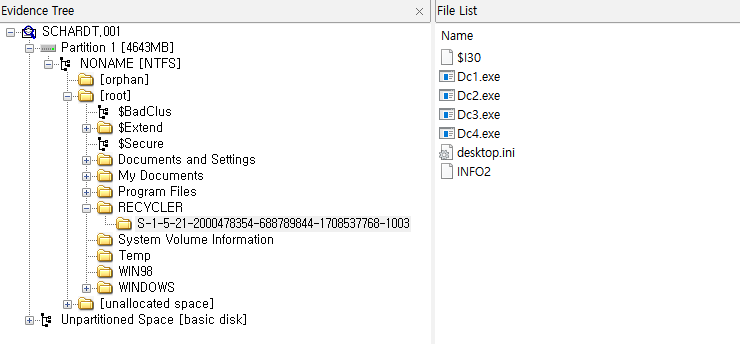

RECYCLER 폴더 하위에 각각의 계정의 <USER SID>고유 값이 들어가 있습니다.

Path : C:\RECYCLER\S-1-5-21-2000478354-688789844-1708537768-1003\*

1003번은 Mr. Evil 계정이기 때문에 하위에 exe 파일이 총 4개가 존재 합니다.

답 : 4개

29. Are these files really deleted?

파일을 삭제 할때 그냥 일반 삭제를 진행하면 MFT 파일이 삭제 되지만 휴지통 경로로 다시 MFT 정보가 씌여지기 때문에 MFT 파일에서 삭제가 아닌 변경 된것으로 봐도 무관합니다. 그래서 휴지통에서 우클릭을 통한 파일 복원이 가능 한것 입니다.

일반 삭제가 아닌 shift + delete 로 파일을 삭제 하게 되면 MFT 파일에서 삭제한 파일의 데이터를 삭제 했다 라고 표기 하고, 실제 파일 데이터 영역 까지의 링크를 끊습니다. 하지만 실제 파일의 데이터 영역을 지우는게 아닌 링크를 끊는 것이기 때문에 파일 데이터가 계속 남아 있기 때문에 파일 카빙을 통해서 복구 할 수 있습니다.

30. How many files are actually reported to be deleted by the file system?

해당 파일시스템에서 실제로 삭제된 파일의 수를 찾는 문제입니다.

휴지통 관련 툴을 이용해서 쉽게 찾을 수 있습니다.

URL : https://abelcheung.github.io/rifiuti2/

해당 툴은 WinXP 를 대상으로 사용할 때는 RECYCLER 폴더 하위의 INFO or INFO2 파일 을 넣으면 확인 할 수 있습니다.

Path : C:\RECYCLER\S-1-5-21-2000478354-688789844-1708537768-1003\INFO2

rifiuti.exe -o output INFO2

output 이라는 파일로 결과가 출력이 됩니다.

output을 확인해 보면 아래와 같습니다.

4개의 파일이 삭제 된것 을 알 수 있습니다.

답 : 4개

31. Perform a Anti-Virus check. Are there any viruses on the computer?

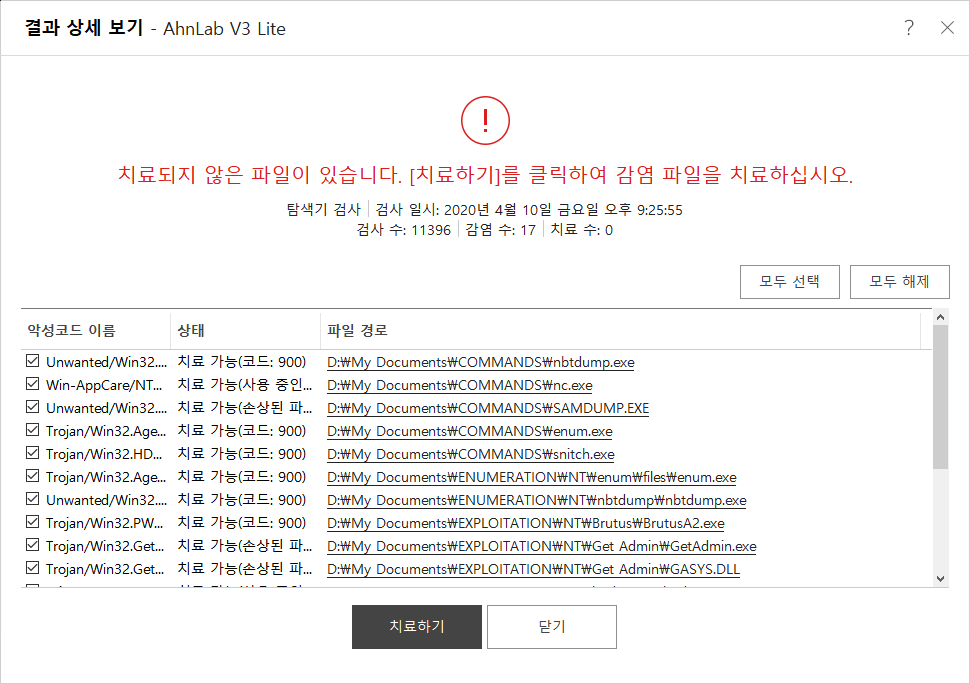

해당 컴퓨터에 있는 바이러스파일의 개수를 찾는 문제 입니다.

먼저 해당 파일을 마운트 해서 디스크 자체를 그냥 검사를 진행하면 될것 같습니다.

저는 앞에서 Arsenal Image Mounter로 마운트를 진행했습니다.

기본적으로 D 드라이브에 마운트가 되어있습니다.

탐색기 검사를 진행해 보면 아래와 같습니다.

총 17개의 악성 파일을 탐지 했습니다.

답 : 17개

'Forensic Chellenge' 카테고리의 다른 글

| HackTheBox Challenge Write Up (1) | 2021.02.05 |

|---|---|

| 2020 Magnet Weekly CTF Write Up (0) | 2021.01.13 |

| [CFReDS Project] DFR-01-RECYCLE(FAT) : Recover one file from emptied recycle bin (0) | 2020.04.08 |

| OtterCTF 2018 write up (0) | 2020.04.03 |

| HDCON Track 1 write up (0) | 2020.03.12 |